トレンドマイクロは8月19日、2013年上半期(1〜6月)のセキュリティ脅威動向に関する記者向け説明会を開催した。企業サイトなどの改ざんや不正ログインなどを通じて機密情報を搾取する連鎖型攻撃が急増しているとして、その手口や対策のポイントなどを紹介した。

同社によると、上半期は「サイバー犯罪」「モバイル」「ソーシャル&クラウド」「脆弱性とエクスプロイト」「サイバー攻撃」の5つのカテゴリーで、以下の動きがみられた。

サイバー犯罪

オンライン詐欺ツールの検知が前年同期の8393件から2万916件と約2.5倍に増加。2012年通期の1万9849件を6カ月で上回る。背景には詐欺ツールを作成するキットのアンダーグランドでの低価格化や無償ツールの普及が考えられる。

モバイル

新種の不正アプリは、期間中に35万種増えて約70万種になり、前年6月比で約25倍増加している。アプリ改ざんが可能な「マスターキー」の脆弱性悪用やroot権限の奪取など、高度な手口を用いるケースも台頭している。

ソーシャル&クラウド

正規ユーザーになりすまして知人にチャットで接近し、マルウェア感染などの不正サイトに誘導する手口が増加。海外では常態化している手口だが、国内ではこの半期に顕著に増加した。

脆弱性とエクスプロイト

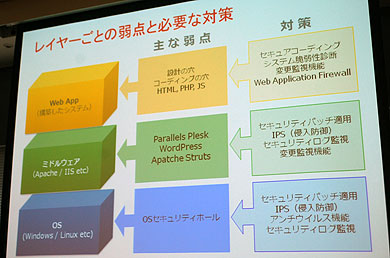

サーバ管理やコンテンツ管理用のミドルウェアの脆弱性を突く攻撃が横行。Webサーバとコンテンツの管理者アカウントが分かれている場合のすき間を狙う意図がうかがえる。年初からは特にゼロデイの脆弱性発覚が目立つ。

サイバー攻撃

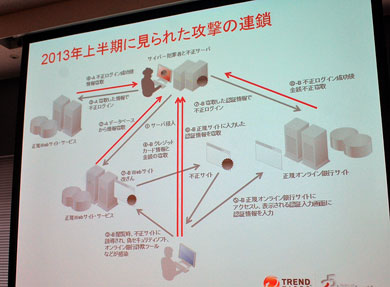

改ざんされたWebサイトから脆弱性悪用サイトに誘導されるケースが急増。1月の10万8803件から5月は69万8975件に激増した。公表された不正ログイン事件は1〜3月の5件から4〜6月は20件に増えている。IDとパスワードが紐付いた状態でログインを試行する「アカウントリスト攻撃」が台頭している。

上記5つの傾向のうち、Webサーバなどの改ざん事件と不正ログイン事件の増加は社会的にも大きな関心事となっている。セキュリティエバンジェリストの染谷征良氏は、「IDとパスワードを必要とするサービスが増えており、ユーザーの管理が煩雑になっている。そのすき間につけ込む手口が増えているようだ」と解説する。

特に不正ログインは、かつてはIDとパスワードの組み合わせを総当たりで試す「ブルートフォース攻撃」や、組み合わせの規則性をある程度推測して試行する「辞書攻撃」が主流だった。しかし、これらの手口は試行回数が多く、成功率も低いため、攻撃者にとって非効率だった。「突破に成功したWebサイトやサービスのIDとパスワードの組み合わせをリスト化し、別サイトで試行する方がはるかに効率的で成功率も高まる」(染谷氏)という。

一方、Webサイトの改ざんでは上述のように、ミドルウェアの脆弱性を突いてWebサーバ上に不正なモジュールやコードを埋め込む手口が広がっているという。

例えば、2〜3月にみられた「Darkleech Apache Module」攻撃ではParallels Plesk Panellの脆弱性を悪用してApacheのサーバに不正モジュールが仕掛けられる。このモジュールは閲覧者にコンテンツデータが配信される際に、不正サイトに誘導するコンテンツを動的に埋め込んで送り込む。不正サイトからネットバンキングの詐欺ツールや偽セキュリティソフトなどの不正プログラムが閲覧者のコンピュータに配信されてしまう。

また、4月以降にみられる手口では管理者アカウントを悪用して、Webサーバ上に不正コードが埋め込まれる。これは従来にもみられたものだが、最近では不正コードが難読化されていて、改ざん検知ツールなどの検知が非常に困難になっているという。

このほか、染谷氏によれば3月にあるECサイトが改ざんされた事件ではApache Struts2の脆弱性を突いてシステムが改変され、利用者のクレジットカード情報が攻撃者に転送されていた。通常、こうしたWebサイトではクレジットカード情報のデータベースを持たないために比較的安全とされていたものの、この事件は決済時に一時的に処理するデータを搾取するという新たな手口だった。国内では初めてのケースとみられ、今後増える恐れがあるという。

Clik here to view.

連鎖する攻撃のイメージ

連鎖する攻撃のイメージ染谷氏は、「これらの攻撃は連鎖しているのが特徴だ。被害に遭わないために、OSやアプリケーションの脆弱性を解決する基本対策はもちろん、サーバの脆弱性対策も適切に実施し、管理者アカウントを使い回さないなどの取り組みも必要だ。また、改ざんや大量のログイン試行を迅速に検知することも重要」と解説している。

エンタープライズマーケティング部 担当課長代理の福井順一氏は、OS、ミドルウェア、アプリケーションの各レイヤに応じた対策を適切に実施することが望ましいとしつつ、「実際にはパッチ適用でもサーバを停止できないケースや、テスト時間を確保できないなどの場合もあるが、対処策を活用してほしい」と話す。

同氏よれば、例えば、脆弱性管理では脆弱性を突く攻撃の通信をネットワーク上で検知・ブロックする「仮想パッチ」を推奨する。不正ログインに対して、ブルートフォース攻撃や辞書攻撃では短時間に大量のログイン試行があった場合にアラートを発する、アカウントリスト攻撃では同一IPアドレスから大量のログイン試行があった場合にアラートを発するといった対策があるとしている。また、Webサーバの改ざんなどを検知するツールの活用も勧める。

「最近の攻撃は人の弱点を突くのが特徴。対策ではツールの導入だけでなく、ツールの利用を含めた対応プロセスなど、人が適切に行動できることも不可欠。当社としてはその両面でサポートしていきたい」と福井氏は話している。

関連記事

関連リンク

Copyright© 2013 ITmedia, Inc. All Rights Reserved.