イランの原子力関連施設を破壊する目的で作成されたとされる「Stuxnet」マルウェアについて、ロシアのセキュリティ企業Kasperskyが4年以上にわたる調査で、最初の感染先となる5つの組織を特定したと発表した。しかし侵入方法は、今も分かっていない。

Stuxnetは2010年に発見された。原子力関連施設を始め、生産プラントや社会インフラ施設などの制御システムに存在する複数の脆弱性を突いて感染し、システムの誤作動を引き起こす狙いがあったとみられる。不正プログラムとしては巧妙かつ高度な技術が多用され、当時は「史上初のサイバー兵器」とも言われた。

Stuxnet自体は同種のシステムを使用する欧米などの企業や組織でも見つかったが、イランの核兵器開発を妨害する目的で行われた国家組織によるサイバーテロとの見方もあった。マルウェアはイランの原子力関連施設のシステムに感染して、ウラン濃縮遠心分離機を誤作動させようとしたが、結果的には失敗に終わったとみられている。

Stuxnetに関する調査は、これまでもITセキュリティ企業各社が様々なレポートを発表している。最初の感染先については、米Symantecが2011年に「イラン国内の5つの組織」と明らかにしている。

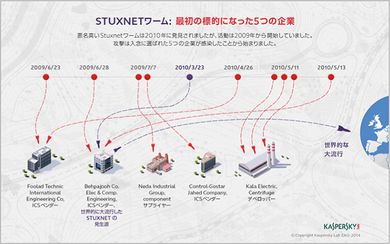

Kasperskyによる調査でも、Stuxnetが最初に感染したのは5つの組織だと分かった。感染先はイランの産業制御システム(ICS)に関係する企業とICSの開発を手がける企業、素材や部品を供給する企業、産業オートメーション向け製品メーカーなど。特に、産業オートメーション向け製品メーカーはウラン濃縮遠心分離機も製造したため、Stuxnetの目的がイランの原子力関連施設であったことがはっきりしたという。

侵入経路としては、いきなり原子力関連施設を狙うのではなく、取引関係のある周辺企業のネットワークを経由したものであることも分かった。

ただ、感染手法については新たな疑問も生じたという。これまで見方は、Stuxnetを保存したUSBメモリが何らかの方法で施設内に送り込まれ、施設の関係者がこのUSBメモリをPCに接続したことで感染に成功したとされていた。

KasperskyがStuxnetの最初のサンプルを解析したところ、マルウェアがコンパイルされたのは最初のPCへの感染のわずか数時間前であることと判明した。短時間で開発したばかりのマルウェアをUSBメモリに保存して施設へ運び込むことは非常に難しいと考えられ、Kasperskyは、攻撃者がUSBメモリ以外の手口を使ったと考える方が妥当だろうと結論づけている。

関連記事

- Stuxnetは米政府が開発、大統領が攻撃命令——New York Times報道

- Stuxnet攻撃がエネルギー業界にもたらした意味

- Stuxnetの標的はイランの5組織だった——Symantecが最新リポートを公開

- 解明が進む「Stuxnet」の目的

- 「Stuxnet」のイラン攻撃説——セキュリティ研究者は懐疑的

関連リンク

Copyright© 2014 ITmedia, Inc. All Rights Reserved.