2014年2月25日、東京・品川にて@IT編集部が主催するセミナー「@IT Security Live UP! 絶対に守らなければならないシステムがそこにはある」が開催された。

巧妙化する攻撃、管理対象の多様化、そして人材不足——企業が直面するセキュリティ上の課題は多い。この現状を踏まえてセミナーでは、企業が今取り組むべき対策、そして新たな脅威に備えこれから取り組むべき対策について、示唆に富む講演が行われた。このリポートではその一部を紹介する。

入口対策、出口対策に続く「データ」の保護を

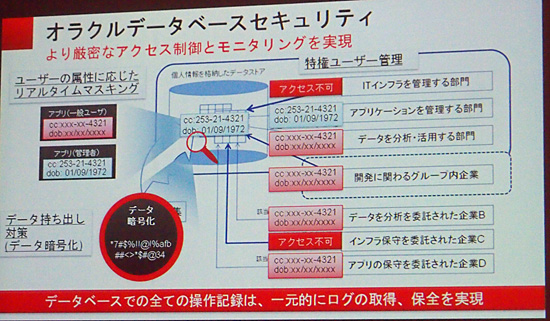

「オラクルというとデータベースの会社、というイメージが強いが、実はそもそもの成り立ちからセキュリティを重視してきた」——オラクルはそう説明する。標的型攻撃など企業を狙う不正アクセスや内部犯行者の最終的な目的は、機密情報を盗み取ること。その目的を達成させないために、データそのものが保存されている「データベース」をいかに守るかがポイントだという。

同社が推奨する対策の1つは、アクセス権限の管理だ。一口に「データベースにアクセス可能な人」といっても、データベース管理者やユーザーの他、開発者や委託先のシステムインテグレーターなど、さまざまな立場の人がいる。それらユーザーに一律に同じ権限を与えるのではなく、用途に応じて見せる範囲を限定し、必要な情報にしかアクセスできないよう設定すべきという。

もう1つは、データの暗号化だ。数年前までは、暗号化処理によってパフォーマンスに影響が生じたり、アプリケーションの改修が必要になるのではないかと避けられがちだった手段だ。しかし最近ではそうした課題は解決されつつあり、海外のみならず国内でも導入が進んでいるという。このように「入口対策、出口対策も重要だが、データという最も大事なものの近くに防御の壁を作ってみてはどうだろうか」と同社は提案している。

【関連リンク】

オラクルのデータベース・セキュリティ

http://www.oracle.com/jp/products/database/security/overview/index.html

大事な情報を守る!オラクルのデータベース・セキュリティ|日本オラクル

http://www.oracle.co.jp/campaign/lp/avdf/

分かっていても当てられないパッチの代わりに「仮想パッチ」を

Clik here to view.

日本ヒューレット・パッカード HPエンタープライズセキュリティプロダクツ統括本部 セキュリティセールススペシャリスト 藤田平氏

日本ヒューレット・パッカード HPエンタープライズセキュリティプロダクツ統括本部 セキュリティセールススペシャリスト 藤田平氏不正アクセス対策の基本の1つは、常に最新のパッチを適用し、脆弱性をふさいでおくことだ。しかし、必要性は重々分かっていても「サーバを停止できない」「既存アプリケーションとの互換性を確認する必要がある」といったさまざまな理由から、迅速なパッチ適用ができないでいる企業は少なくない。Windows XPのサポート終了を巡る議論からも、「理想」と「現実」のギャップは明らかだ。

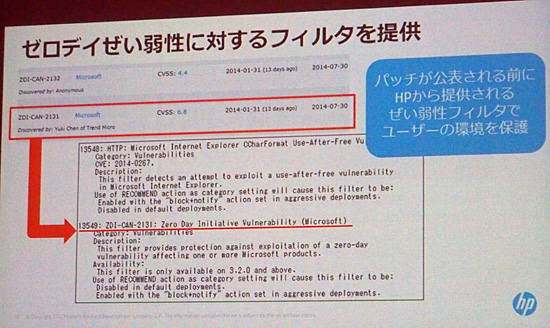

日本ヒューレット・パッカードの次世代IPS製品「HP TippingPoint IPS」は、「仮想パッチ」機能によって、脆弱性を狙った攻撃からシステムを保護する機能を備えている。個々の攻撃コード(Exploit)単位ではなく、脆弱性そのものをネットワークレベルで保護する仕組みだ。これによりパッチを適用する時間を稼ぎ、その間に必要な検証作業を行うといった運用も可能になる。さらに、不審なファイルの情報を収集するレピュテーションデータベースも迅速な対策を支援する。

このような脆弱性対応を支えているのは、HPが世界的に展開している脆弱性リサーチプログラム「HP Zero-Dayイニシアチブ(ZDI)」で蓄積してきた知見だ。この取り組みは既に8年以上にわたって進められており、2650人以上のセキュリティリサーチャーが参加。マイクロソフト製品の他、Adobe、Javaなどさまざまなソフトウェアの脆弱性を発見、報告し、セキュリティレベルの向上に貢献している。

【関連リンク】

HP TippingPoint Next Generation Intrusion Prevention System (NGIPS)

http://www8.hp.com/jp/ja/software-solutions/software.html?compURI=1343617#.UxlcOT9_tC8

HP Zero-Dayイニシアチブ

http://www8.hp.com/jp/ja/software-solutions/software.html?compURI=1336677#.Uxlcaz9_tC8

認証、機密性の確保、使い勝手の良さの3拍子で安全なモバイルワークを

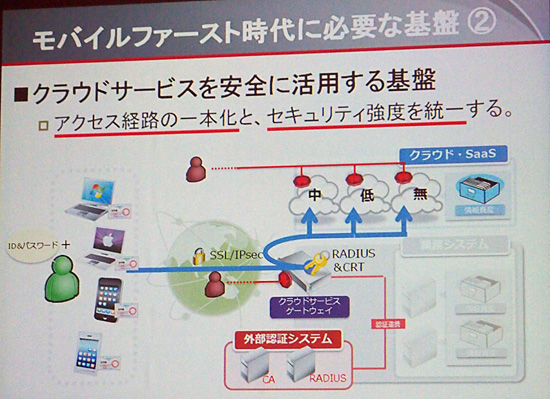

先日、関東甲信越地方では記録的な大雪の影響で交通機関に大きな乱れが生じた。そんな時に有効なのが、スマートデバイスを使ったモバイルワークだ。だがその実現に当たっては、使っている人や端末を識別する「認証」、安全にデバイスを利用するための「機密性」の確保、そしてセキュリティだけを優先するのではなく、ユーザーがストレスなく使える環境を用意し、「利用率を高める取り組み」の3つの要素が必要だと、ソリトンシステムズは指摘する。

同社はそれぞれに回答を用意している。認証に関しては、IDとパスワードによるユーザー認証だけでなく、クライアント証明書を用いて端末自体の認証も可能な「NetAttest EPS」を10年以上にわたって提供してきた。また、スマートデバイスに保存されたデータの機密性を確保する方法として、スマートデバイスが搭載する汎用ブラウザーに代わり、サンドボックス上の専用ブラウザーからのみ社内データにアクセスさせる「Soliton SecureBrowser/ Soliton SecureGateway」がある。ログアウトと同時にデータをキャッシュアウトさせ、端末に残さないため、意図的な漏えいはもちろん、不注意やミスに起因する情報流出も防げるという。そしてユーザーに不便さを感じさせない仕組みとして、「Smart eGate」によるシングルサインオンの仕組みも用意した。

こうした一連の枠組みによって、多様化する環境に合致した「セキュア」なモバイルワークの実現を支援するという。

【関連リンク】

ソリトンシステムズ NetAttest EPS

http://www.soliton.co.jp/products/net_security/netattest/eps/

ソリトンシステムズ Soliton SecureBrowser/Soliton SecureGateway

http://www.soliton.co.jp/products/net_security/ssbssg/index.html

「いざ」に備えたアプリケーションの可視化と把握がポイントに

振り返ると2013年も多数のセキュリティ事件が発生した。海外を見れば、韓国で大規模なサイバー攻撃が発生した他、FacebookやGoogleを狙った標的型攻撃が報じられた。また国内では、外部からの攻撃の他、Google Groupsをデフォルト設定のまま利用したことが原因となって意図せず情報が外部から見られる状態になっていたり、クラウド型の日本語入力システム「Baidu IME」が無断で入力内容を送信するという問題が発覚した。

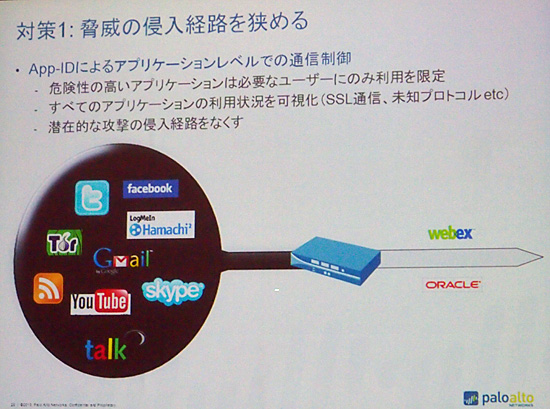

残念ながら、ポート単位でトラフィックを制御してきたこれまでのファイアウォールでは、こうした事態への対処は困難だという。

パロアルトネットワークスの「次世代ファイアウォール」は、ポート単位ではなく、アプリケーション単位でトラフィックを識別して可視化し、コントロールする。例えばBaidu IMEの一件のように、別のソフトウェアにバンドルされてユーザーが知らないうちにインストールされるアプリも含めて把握し、管理することが可能だ。「便利で魅力的なアプリが、時には脅威になる。何かが起こったときに備え、自社ネットワーク内に存在するアプリを把握しておく必要がある」と同社は呼び掛けた。

また、標的型攻撃はますます巧妙化し、多くの企業に仕掛けられている。パロアルトネットワークスの調べによると、そのうち40%以上は、どのアンチウイルスソフトでも検知できないゼロデイのマルウェアだった。つまり、従来のシグネチャベースの製品は既知の攻撃は検知できても、標的型攻撃を食い止める上ではあまり役に立っていない。こうした脅威に対処するには、サンドボックスによる検知が重要であり、そのためにクラウドベースのサンドボックス技術「WildFire」を提供しているという。

まず、侵入経路となるアプリケーションを、企業の中で使われるものだけに限定し、サンドボックス技術などを併用しながらコンテンツをチェック、マルウェアの侵入を食い止める。さらに、それでも感染した場合に備え、隠れた感染端末をいち早く把握する仕組みを整え、包括的な標的型攻撃対策を実施すべきという。

【関連リンク】

パロアルトネットワークス 次世代ファイアウォールの概要

http://www.paloaltonetworks.jp/products/

WildFire: 未知の脅威に対するサンドボックス分析

http://www.paloaltonetworks.jp/products/technologies/wildfire-analysis.html

内部に潜む敵を検出し、最悪の事態を防ぐ

標的型攻撃をはじめとする最近の攻撃では、一度の侵入で重要なデータを持っていかれることは少ない。まずはマルウェアに感染した端末を足掛かりに社内ネットワークを探索し、少しずつ情報を集め、時間をかけて最終的な目標である機密情報を盗み取るケースが一般的だ。逆に考えると、守る側からすれば、一連の攻撃の鎖——「サイバーキルチェーン」のどこかを断ち切れば、被害を最小限に抑えることができるはずだ。

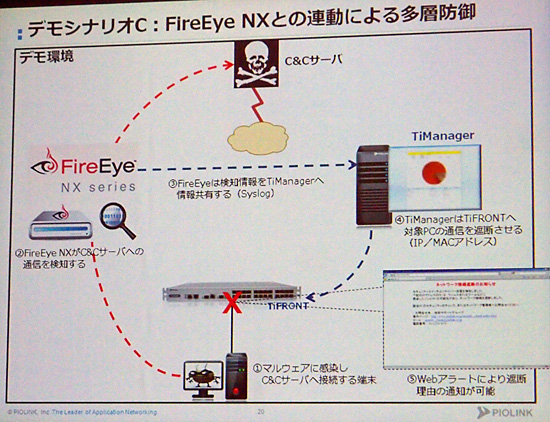

パイオリンクのセキュリティスイッチ「TiFRONT」は、そうした対策を手助けする、内部セキュリティ対策に特化したスイッチだ。L2スイッチにセキュリティ機能を追加した形なので、パフォーマンスを低下させることなく、ARPスプーフィングなどの攻撃を検知し、遮断できる。

また、IDS/IPSといった入口対策や出口対策を担う他のセキュリティ機器と連携して、攻撃トラフィックを遮断するといった運用も可能だ。セミナーでは、TiFRONT単体でネットワーク盗聴行為を検知したり、ファイア・アイの標的型攻撃対策製品と連携し、syslogの情報を基に、感染した端末からC&Cサーバーへのアクセスを遮断するデモが行われた。こういった取り組みを通じて、効果的な多層防御を可能にしていくという。

【関連リンク】

パイオリンク TiFRONT

http://www.piolink.co.jp/sec1/sec_03.html

標的型攻撃を遮断する多層防御の試み 〜IDS/IPSとセキュリティスイッチ

http://www.piolink.co.jp/sec4/news12.html

Copyright© 2014 ITmedia, Inc. All Rights Reserved.