JPCERT コーディネーションセンター(以下、JPCERT/CC)と経済産業省は2014年2月5日、「制御システムセキュリティカンファレンス」を開催した。同カンファレンスは今回で5回目を迎えており、制御システムの脅威や取るべき具体的な対策を、各界の代表者が紹介している。

今回はその中から、最近のセキュリティ脅威の状況がどのように制御システムの危機につながるのか、仮想の事例を基に分かりやすく紹介したJPCERT/CC 理事で分析センター長の真鍋敬士氏の講演内容をお伝えする。

JPCERT/CCは、安全なコンピュータ環境を実現するために、セキュリティインシデントに関する調整や連携を行うことを、基本理念とした組織だ。サイバー攻撃が国境を超えて行われるのが当たり前になる中、国内組織や海外組織との連携活動、情報収集や分析発信活動などを行い、コンピュータ環境の安全性向上を目指す。

具体的には企業からインシデントの情報を取得し、セキュリティベンダーの紹介や、今後の被害の拡大を抑える情報提供を行っている。講演では、これらの情報を基にサイバー攻撃の典型的な事例を作成。「どういう形で制御システムセキュリティが危機に脅かされるか」について仮想インシデントを想定し、その流れを紹介した。

標的型攻撃にさらされるとどうなるのか?

ある日、製造業αで……。

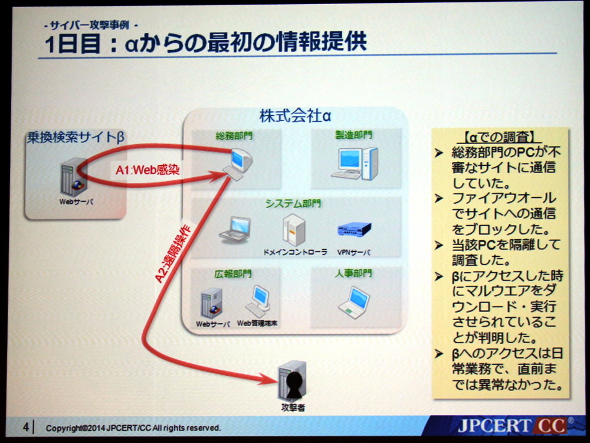

製造業αで、ネットワーク監視サービスから「不審な通信」のインシデント報告がJPCERT/CCにあった。ファイアウォールでサイトへの通信をブロックし、該当PCを隔離して調査したところ、乗換検索サイト「β」へのアクセスでマルウェアに感染したということが分かった。βへのアクセスは日常業務で、直前までは異常がなかったという。

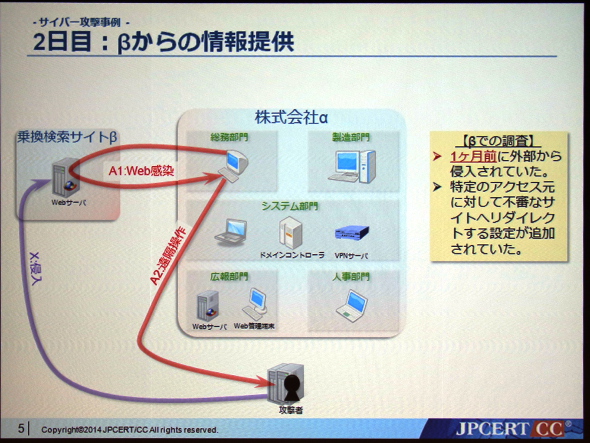

βからの情報提供

JPCERT/CCでは、「Webサイトへの改ざん」の可能性が高いことからサイトβを運営する組織に情報を提供。調査を要請した。2日目にはβからの情報が戻ってきた。それによるとβは1カ月前に外部から侵入されており、特定のアクセス元に対して不審なサイトへリダイレクトする設定が追加されていたという。

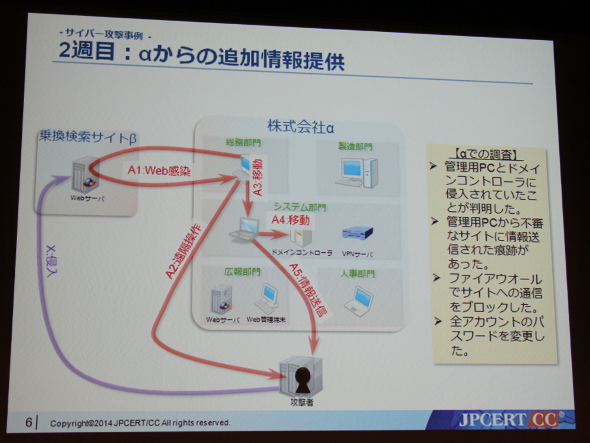

αの被害は総務部PCだけにとどまらないことが明らかに

2週目に入り、αからの追加情報が入る。総務部PCへのマルウェアダウンロードにより、管理用PCとドメインコントローラに侵入されていたことが判明する。管理用PCから不審なサイトに情報が送信された痕跡が発見され、既に情報漏えいがあったことが分かった。ファイアウォールによりサイトへの通信をブロックし、全アカウントのパスワードを変更。被害の拡散を抑えることにした。

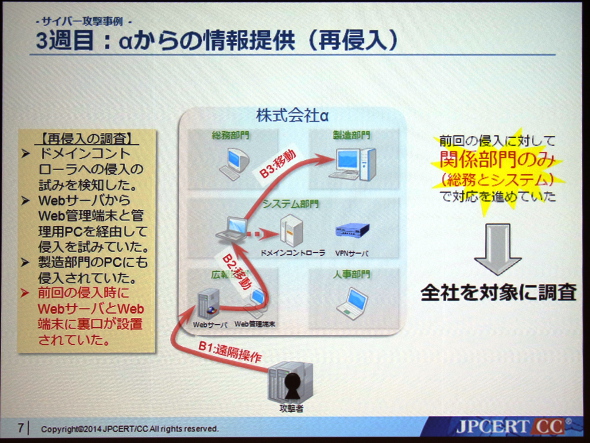

αへの再侵入が発生

前回の対策により、攻撃は一段落したと考えられていたが、再度ドメインコントローラへの侵入の試みを検知した。今回は広報部門のWebサーバからWeb管理端末と管理用PCを経由して侵入が行われていた。原因を探る中で、前回の侵入時にWebサーバとWeb端末に裏口(バックドア、セキュリティ上の抜け道)が仕掛けられていたことが判明した。さらに製造部門のPCにも侵入されていたことが分かり、全社を対象に調査を行う必要性があることが認知された。

Copyright© 2014 ITmedia, Inc. All Rights Reserved.

JPCERT/CC 理事で分析センター長の真鍋敬士氏

JPCERT/CC 理事で分析センター長の真鍋敬士氏