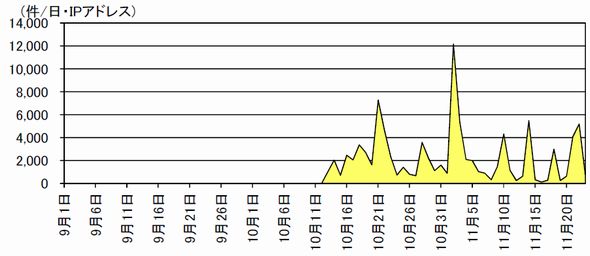

警察庁は、10月中旬頃からSNMPを悪用した「SNMPリフレクター攻撃」が目的とみられるアクセスの増加を確認したとして、注意を呼び掛けている。

警察庁の観測によると、SNMPが使用する161/UDPポートに対するアクセスが現在まで増加傾向をみせる。これらのアクセスは、SNMP対応機器から複数の管理データ(MIB)を取得するための「GetBulkRequest」によるリクエストで、SNMPv2に対応し、コミュニティ名が初期値の「public」に設定されている機器が対象になっているという。

アクセスは一部のセンサーでは全く観測されておらず、警察庁は攻撃者が事前に何らかのスキャンを行って攻撃の踏み台となる機器を選定し、アクセスをしていると推測する。

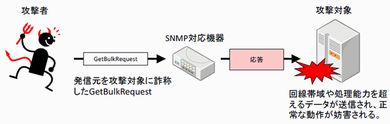

具体的には、まず攻撃者が発信元のIPアドレスを攻撃対象のIPアドレスに詐称し、踏み台にしたSNMP対応機器へアクセスする。さらに、SNMP対応機器から攻撃対象のIPアドレスへ大量の送信させて、攻撃対象のIPアドレスを持つシステムをダウンさせる狙いがあるとみられる。観測されたアクセスは、GetBulkRequestによって取得するMIBの数が「2250」にセットされているなどの共通点が認められたという。

警察庁は、IT管理者に対して自組織のネットワーク機器がこの攻撃の踏み台にならないよう以下の対策を推奨している。

- 外部からのSNMP通信(あて先ポート161/UDPのアクセス)をファイアウォールで遮断する

- 不要なSNMPエージェントを停止する

- SNMPv3対応機器を使用して認証・暗号を設定する

- SNMPコミュニティ名に初期値の「public」などの推測可能なものを使用しない

Copyright© 2014 ITmedia, Inc. All Rights Reserved.

161/UDPポートに対するアクセス件数の推移(警察庁資料)

161/UDPポートに対するアクセス件数の推移(警察庁資料)