近年ますます激化するサイバー攻撃。攻撃者はより多くの被害者を囲い込むべく、さまざまな「起点」を用意しています。

その中でも昨今、一般ユーザーに大きな影響を及ぼしているのが、Webサイトへのアクセスを起点とした「ドライブ・バイ・ダウンロード攻撃」(Drive-by-Download Attack:DBD攻撃)です。DBD攻撃では企業や一般のWebサイトを閲覧するだけで不正プログラムに感染してしまうため、目に見える実害がなければ(実際そうしたケースが大半です)、被害を受けた本人すら気付かないことが問題です。

2013年5月には、少なくとも20の国内サイトが、日本を標的としたハクティビズム攻撃と考えられるWeb改ざん被害を受けていることを確認しました。また、2013年5月末以降、不正なJavaScriptである「JS_BLACOLE.SMTT」の挿入による日本国内のWebサイト改ざん事例も複数確認しています。6月3日時点で、少なくとも40のドメインが改ざんの被害に遭っていることが判明し、しかも、これら改ざんされた40のドメインに約6万ものアクセスがあった(6月3日まで)ことを確認しています。

【関連記事】

国内Webサイトで相次ぐ改ざん

http://www.atmarkit.co.jp/ait/articles/1306/04/news079.html

管理下のページは大丈夫? 多発するWeb改ざんに注意喚起——IPA

http://www.atmarkit.co.jp/ait/articles/1306/05/news129.html

おさまらぬWeb改ざん被害、Apacheモジュールの確認を

http://www.atmarkit.co.jp/ait/articles/1303/25/news122.html

さらに昨今、攻撃者が攻撃対象のユーザーについてプロファイリングを行い、ユーザーがよく利用するWebサイトを改ざんして、待ち受ける「水飲み場型攻撃」(Watering Hole Attack)と呼ばれる、DBD攻撃の発展系も報告されています。技術的に新しい要素はあまりありませんが、ユーザーの行動を予測し、網を張るという点で注意が必要です。

本稿では国内で報告されたDBD攻撃を中心に、2013年以降猛威を振るっている「Darkleech Apache Module」(ダークリーチアパッチモジュール)について解説します。

目的は「いたずら」から「不正プログラム拡散」へ

まず、DBD攻撃の歴史から振り返ってみましょう。

「国内最初のDBD攻撃は何だったか」には諸説あります。今回は、2001年8月にオークションサイトで拡散が報告された「JS_FLUG.A」(別名「FUCK japanese」、別名は表示されるメッセージに由来)の事例について振り返ります。

オークションサイトに埋め込まれたのは、細工を施したJavaScriptです。JavaScriptは、マイクロソフトの仮想マシンの脆弱性(CVE-2000-1061)を悪用したJavaプログラムを呼び出し、当該サイトを閲覧したコンピュータ上で発症します。

確認された症状は、コンピュータが全く利用できなくなるというものでした。ユーザーがシステムを終了できないことにしびれを切らし、強制終了後に再起動すると、起動時にメッセージが表示されます。その内容から、日本に恨みを持つものが仕掛けた攻撃であったと分析されています。

If you have any trouble e-mail findlu@21cn.com.note..not for japanese dog and pig

改ざんの原因について明らかにされていないものの、そのオークションサイトではマイクロソフトのWebサーバである「Internet Information Server/Services」が使われていました。クライアントとWebサーバの脆弱性対策が重要であることを知らしめた事件といえます。

「サイトの改ざん被害」自体はそれ以前から、日本国内でも報告されていました。古くは1997年5月18日に放送局のページがわいせつ画像に書き換えられた事件が報告されています。

しかしそれらの大半は、「いたずら書き」と分類できる被害です。これに対し「JS_FLUG.A」は、Webサイト改ざんを不正プログラムを拡散する手段として用いた点が注目されました。

Exploit Kitによるシーケンシャル攻撃の幕開け

その後時代が下って「Web 2.0」という言葉の大流行に伴い、サイト開設の手軽さを背景に、ユーザー作成型コンテンツ(UGC : User Generated Content)や動的変化を伴うコンテンツが増えていきました。こうした状況は、サイト構造がめまぐるしく変化していくことを意味します。

こうした動きは、多様なコンテンツやWebサービスの母体となりましたが、同時にまた、必ずしも管理の行き届かないスキをサイト上に生み出す結果となりました。不正プログラム配布を目論む攻撃者は、こうしたスキにつけ込んだ攻撃を計画しました。

それまで愉快犯として活動していた攻撃者が、営利を目的としてサイバー犯罪に手を染める傾向が強くなっていったのもこの時代でした。

2005年後半、「WebAttacker Exploit Kit」というツールキットが、ロシアのアンダーグラウンドフォーラムで販売されていたことを確認しています。WebAttackerを使えば、攻撃者はサイトの訪問者が利用しているブラウザの種類に応じて有効な攻撃コードを自動選択し、不正プログラムを組み込む不正なWebサイトを作成できます。こうした攻撃ツールの存在は、複雑なDBD攻撃の工数を下げ、被害数の拡大における温床となっていきました。

Exploit Kitはその後、攻撃における定番ツールの1つとなりました。著名なものには「WebAttacker」「Mpack」「NeoSploit」「IcePack」「FirePack」などがあり、現在もなお、その種類を増やし続けています。

「Italian Job」のインパクト

Exploit Kitを使用した最も象徴的な事件として、「Italian Job」(一連の攻撃において配布されていたアドウェア「LinkOptimizer」、またはルートキット「Gromozon」などが別名)と呼ばれる事件があります。この事件では、イタリアを中心に、6000に及ぶWebサイトが影響を受けました。「Mpack」を使って実行されたこの事件は、現在まで続くDBD攻撃における次の特徴を有していた点において先進的な事例であったといえます。

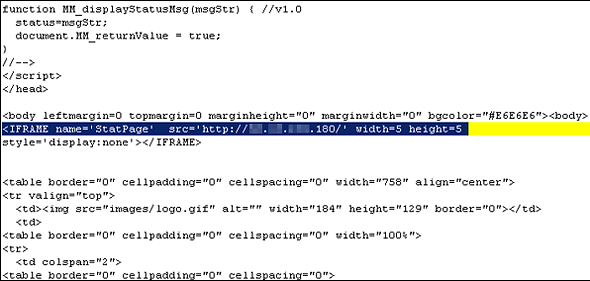

- 同時期に複数のWebサイトに対して、別のサイトへリダイレクトするiframeタグが挿入された

- リダイレクト先でもなお、JavaScriptによって別のサイトへリダイレクトされた(多段構成がとられていた)

- リダイレクト先のURLは難読化や乱数生成が施され、追跡を困難にしていた

- 最終的にはサイト訪問者の環境に応じた方法を使い、不正プログラムをダウンロード、感染させた

- 感染した不正プログラムによって別の不正プログラムをダウンロード(自らのアップデートまたは別の感染)が行われた

一連の攻撃において、ユーザーが知らぬ間に新たな不正プログラムを呼び込む役割を果たしている不正プログラムを「ダウンローダ」と呼んでいます。そして、ダウンローダを配布するサイトへ導いていく一連のサイトを「リダイレクタ」と呼んでいます。リダイレクタは多段構成をとり、次から次へと複数のサイトへ宛先を指し示していくことが一般的でした。

ひとたびダウンローダが侵入すれば、不正プログラムよる不正活動、多重感染が連続することになります。そこで、一連の攻撃を「シーケンシャル攻撃」(Sequential Attack)と新たに定義しました。

国内においてこのシーケンシャル攻撃が本格上陸したのは、SQLインジェクションによるサイト改ざんが頻発した頃のことでした。

Copyright© 2013 ITmedia, Inc. All Rights Reserved.

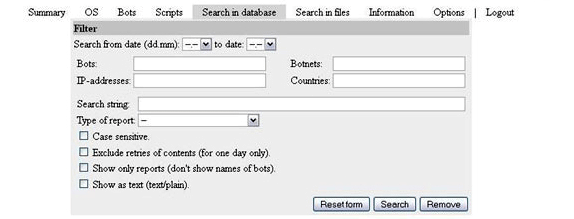

画面1 Exploit Kit「IceIX」の操作パネル

画面1 Exploit Kit「IceIX」の操作パネル 画面2 Italian Jobによって、別サイトへリダイレクトするIFRAMEタグが挿入された例

画面2 Italian Jobによって、別サイトへリダイレクトするIFRAMEタグが挿入された例