セキュリティ機関やセキュリティベンダー各社が取りまとめている2013年のセキュリティレポートが3月上旬までに相次いで発表された。国内動向をみると、多くのレポートで指摘されているのが、Webサイトの改ざんから閲覧者のコンピュータをマルウェアに感染させる「ドライブ・バイ・ダウンロード攻撃」の増加である。

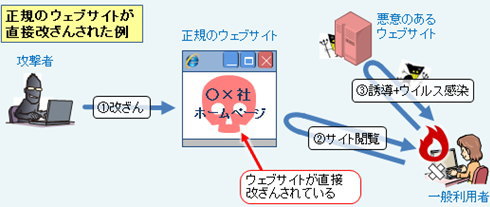

ドライブ・バイ・ダウンロード攻撃は、大まかに以下のプロセスで行われる。

- 攻撃者がWebサイトの脆弱性を突いて不正侵入し、管理者権限などを奪取

- 管理者権限などを悪用して、マルウェア配布サイトに誘導するための不正コードを挿入(改ざん)

- 改ざんされたWebサイトをユーザーが閲覧

- マルウェア配布サイトからユーザーのコンピュータへ、マルウェア感染のための不正プログラム(ダウンローダーなど)が送り込まれる

- 送り込まれた不正プログラムがユーザーのコンピュータに存在する脆弱性を悪用して実行、感染

- 感染が成功すると、さらに別の不正プログラム(トロイの木馬など)が送り込まれる

ドライブ・バイ・ダウンロード攻撃の起点になるWebサイトの改ざん状況をみてみると、情報処理推進機構(IPA)が1月23日に発表した2013年の「コンピュータウイルス・不正アクセスの届出状況および相談受付状況」では75件の届け出があった。これは、2012年の38件の約2倍になる。

また、JPCERT コーディネーションセンター(JPCERT/CC)が四半期ごとに公開しているインシデント報告対応レポートによると、2013年のWebサイトの改ざんに関する報告は7409件で、2012年の約4倍に急増している。

企業のネットワーク監視を行っている日本IBMが3月5日に発表した「2013年下半期Tokyo SOC情報分析レポート」をみると、同社が国内で検知したドライブ・バイ・ダウンロード攻撃は、2012年下半期(10〜12月)が956件、2013年上半期(1〜6月)は3972件と急増し、同年下半期でも1922件と高い水準にある。

Copyright© 2014 ITmedia, Inc. All Rights Reserved.

「ドライブ・バイ・ダウンロード攻撃」のイメージ(出典:IPA)

「ドライブ・バイ・ダウンロード攻撃」のイメージ(出典:IPA) 2010年〜2013年のWebサイト改ざんに関するインシデント件数(JPCERT/CC資料より集計)

2010年〜2013年のWebサイト改ざんに関するインシデント件数(JPCERT/CC資料より集計)