再び日本がアノニマスの標的に? OpKillingBay

一部メディアでも報じられたためご存じの方も多いと思うが、アノニマス(Anonymous)が和歌山県の太地(たいじ)町のイルカ漁に抗議するというオペレーション「OpKillingBay」が、2013年11月に立ち上げられた。

太地町のイルカ漁については、映画「THE COVE」が批判的に取り上げ、その内容のみならず、隠し撮りといった製作手法や不明瞭な表現方法などについて各所で議論を生み、訴訟まで起きることとなった(Wikipedia: ザ・コーヴ、イルカ漁等に対する和歌山県の見解)。

筆者は、2012年6月に立ち上げられたオペレーション「OpJapan」以降も継続して、アノニマスやそのオペレーションをチェックし続けている。その一環で「#OpJapan」というハッシュタグをチェックしている。

【関連記事】

セキュリティ・ダークナイト 番外編 本当のAnonymousが知りたいの

http://www.atmarkit.co.jp/fsecurity/special/161dknight/dknight01.html

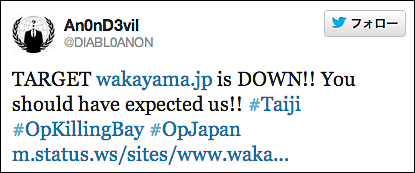

その中に、ふと気になるツイートを見つけた。これがOpKillingBayを知ったきっかけである。このとき筆者は、まさかアノニマスに脅迫されることになろうとは思ってもみなかった……。

OpKillingBay、その序章

筆者が見つけたツイートとは、以下のものだった。

このとき気になったのは、彼/彼女らが「ダウンさせた」と主張しているアドレスだった。

例えば、地方公共団体であれば「.lg.jp」が使われることが多く、それ以外でもドメインの前に「pref」や「city」などのサブドメインが設定されているはずだ(大阪府であれば pref.osaka.jp。大阪府吹田市であればwww.city.suita.osaka.jpなど)。したがって、「wakayama.jp」をダウンさせたという主張には違和感を感じた。

ちなみに、和歌山県の公式アドレスは「www.pref.wakayama.lg.jp」であり、和歌山市のアドレスは「www.city.wakayama.wakayama.jp」である。

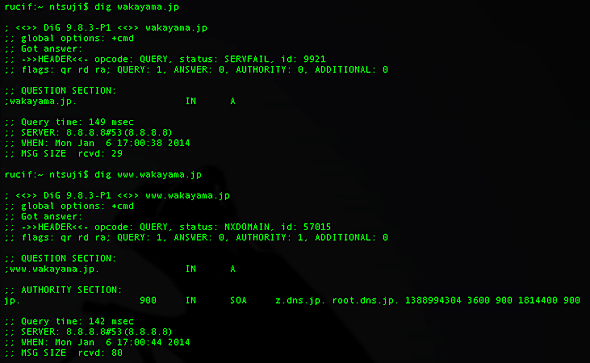

まずは確認しようと、このドメインについてネームサーバーに問い合わせを行ってみた。しかし、IPアドレスが引けない。念のためドメイン名の前に「www.」を付けても、同じく引くことができなかった。

もちろん、Webブラウザーからもアクセスできない。アクセスできないということは、ダウンさせているのと同じ状態ではあるが、筆者の調査の結果は、「そもそも、そんなアクセス先は存在しない」というもの。存在しないものはアクセスできないのだから、どうしたってダウンさせることもできない。

「おかしなことをいうものだ……」と思いつつ、日本に関係するオペレーションなので念のため情報を収集することにした。

調べれば調べるほど増す「うさんくささ」

ちなみに、筆者がアノニマスをウオッチする際には、いくつかの自分なりの心得がある。

- Pastebinなどのテキスト共有サイトを確認する

- 主要Twitterアカウントを絞り込み、リストを作成する

- アノニマス関連サイト、特に告知系のサイトを確認する

- FacebookでイベントやFacebookページが立ち上げられていないか確認する

- IRCでチャンネル(チャットルーム)が開設されていないか確認する

- 可能であれば接触してみる

- リンクには注意する(攻撃されたり、攻撃に加担しないようにするため)

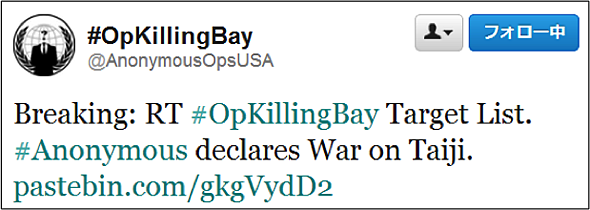

このうち1〜5を行い、オペレーションを起こした理由などを確認していたとき、攻撃対象のリストについてツイートがなされた。

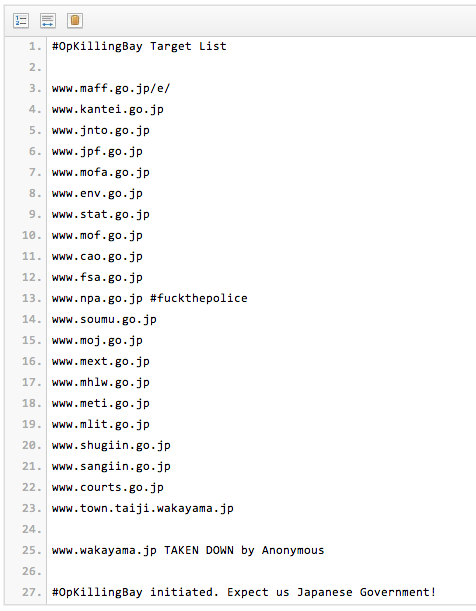

Pastebinで公開されたターゲットは、以下のようなものだった。

確かに、この中に和歌山県太地町のアドレスは含まれているものの、他を見ると、まるで官公庁のリンク集のようである(ここでもダウンさせたと書かれている「www.wkayama.jp」というアクセス先は、先の調査により存在しないことが判明している)。

この他にも主要アカウントと思われる者が「サイトをダウンさせた、改ざんした」としばしばツイートした。しかし調べてみると、そのようなことは一切起きておらず、ますますうさんくさいオペレーションだという印象が強くなってきた。

この記事をお読みになられている方の中には、「ここまでうさんくさければ、この時点でウオッチをやめればいいのでは?」と感じる方もいらっしゃるだろう。しかし、オペレーションが進行中であり、日本がターゲットになっている以上、見ないふりはできない。たとえ最初の情報が嘘でもあるいは真実でも、情報を発信し続けることによって、多くの人の目に触れ、参加する人数が増えてくる可能性があるからだ。

またネット上での攻撃は、物理的には1人によるものでも、その1人が持つスキル、リソースによっては1人以上の力を発揮する。

例えば、LulzSecと関わりが深かったRyan Cleary(ハンドル名:ViraL)のように、ボットネットを所有しているユーザーが、主張に賛同して、あるいはしなくても気まぐれにオペレーションに参加した時点で大規模なDDoSを行うことが可能となり、一瞬にしてオペレーションの「成果」が上がってしまうこともある。

そんなことを考えていたとき、ふと気になった。「このターゲットへの攻撃はいつ行われるのだろうか?」。その情報だけはどこを探しても見つからない。

分からなければ聞くしかない…… ということで筆者は、Twitterのメンションで主要アカウントと思われる者たちに質問してみたのである。

Copyright© 2014 ITmedia, Inc. All Rights Reserved.